كتب إبراهيم احمد

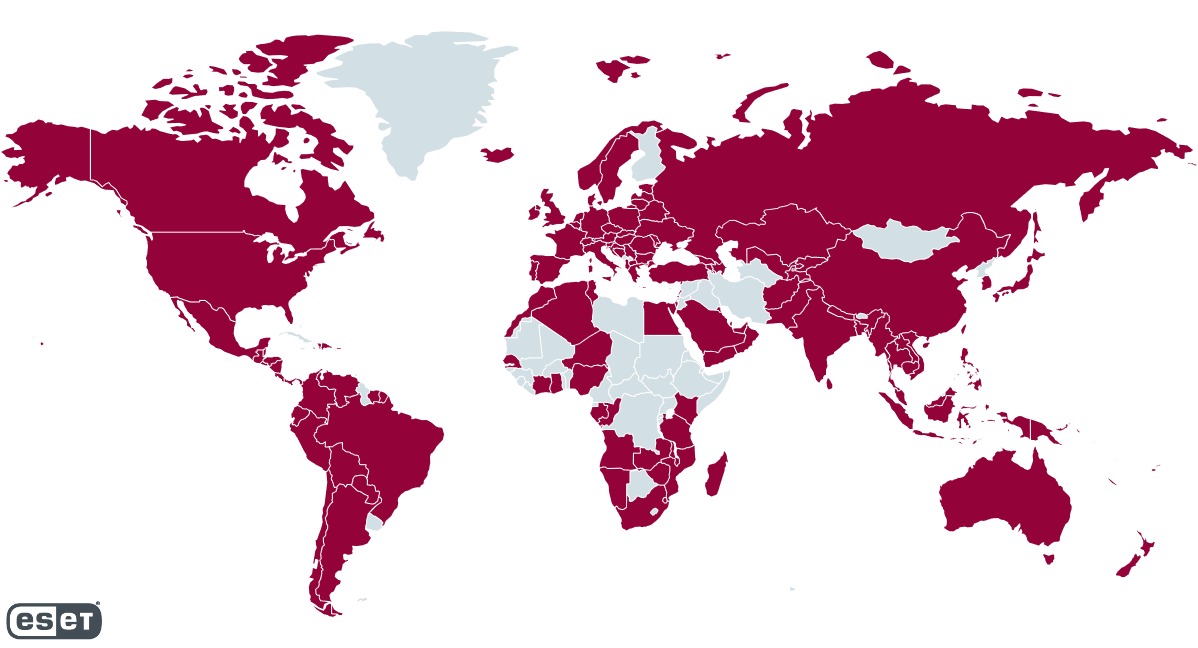

شارك الباحثون في شركة «إسيت» في عملية عالمية لتعطيل هجمات شبكة البوتنت “تريكبوت” (Trickbot botnet)، والتي أصابت منذ عام 2016 أكثر من مليون جهاز كمبيوتر. وبالعمل جنبا إلى جنب مع الشركاء مايكروسوفت، ومعامل لومن بلاك لوتس لأبحاث التهديديات، وشركة “إن تي تي” وغيرها، أثرت العملية على “تريكبوت” من خلال نقل خوادم القيادة والسيطرة الخاصة بهم. وساهمت «إسيت» في الجهود المبذولة من خلال التحليل الفني والمعلومات الإحصائية وأسماء نطاقات خادم التحكم والسيطرة المعروفة وعناوين الـ IP. يُعرف “تريكبوت” بسرقة بيانات الاعتماد من أجهزة الكمبيوتر المخترقة، وقد لوحظ مؤخرًا ظهور آلية تسليم مختلفة لمزيد من الهجمات الضارة، مثل برامج الفدية.

تتعقب أبحاث «إسيت» أنشطتها منذ اكتشافها الأولي في أواخر عام 2016. وفي عام 2020 وحده، حللت منصة تعقب شبكة البوتنت التابعة لشركة «إسيت» أكثر من 125000 عينة ضارة، وتنزيل وفك تشفير أكثر من 40000 ملف تكوين مستخدمة بواسطة وحدات “تريكبوت” المختلفة، مما يعطي تصور ممتاز عن خوادم C&C المختلفة المستخدمة بواسطة هذه الروبوتات.

وصرح “جان إيان بوتين”، رئيس قسم أبحاث التهديدات في «إسيت»، وقال: “على مدار السنوات التي تتبعناها، تم الإبلاغ عن هجمات “تريكبوت” بطريقة ثابتة، مما يجعلها واحدة من أكبر شبكات البوتنت وأطولها عمراً. “تريكبوت” هي واحدة من أكثر عائلات البرامج الضارة المصرفية انتشارًا، وتمثل هذه السلالة من البرامج الضارة تهديدًا لمستخدمي الإنترنت على مستوى العالم “.

تم توزيع هذا البرنامج الضار منذ ظهوره بعدة طرق. وفي الآونة الأخيرة لاحظناها بشكل متكرر أن “تريكبوت” يتم إسقاطه على أنظمة تم اختراقها بالفعل بواسطة Emotet، وهي شبكة بوتنت كبيرة أخرى. كان مشغلو “تريكبوت” في الماضي يستفيدون من برمجيات “تريكبوت” الخبيثة في الغالب باعتبارها هجمات طروادة مصرفية، تقوم بسرقة بيانات الاعتماد من الحسابات المصرفية عبر الإنترنت ومحاولة إجراء عمليات تحويل احتيالية.

أحد أقدم المكونات الإضافية التي تم تطويرها للنظام الأساسي يسمح لـ “تريكبوت” باستخدام حقن الويب، وهي تقنية تسمح للبرامج الضارة بتغيير ما يراه مستخدم النظام المخترق ديناميكيًا عند زيارة مواقع ويب معينة. و أضاف “بوتين”: “من خلال مراقبتنا لحملات “تريكبوت”، قمنا بجمع عشرات الآلاف من ملفات التكوين المختلفة، مما سمح لنا بمعرفة مواقع الويب التي تم استهدافها بواسطة مشغلي “تريكبوت”. تنتمي عناوين URL المستهدفة في الغالب إلى مؤسسات مالية”.

وأختتم “بوتين” تصريحاته قائلاً: “محاولة تعطيل هذا التهديد المراوغ يمثل تحديًا كبيرًا نظرًا لوجود آليات احتياطية مختلفة، كما أن ارتباطه مع الجهات الفاعلة الأخرى النشطة للغاية في مجال الجريمة الإلكترونية في الخفاء يجعل العملية الكلية شديدة التعقيد”.

جريدة الوطن العربي سياسية – اجتماعية – اقتصادية – فنية- رياضية- مستقلة

جريدة الوطن العربي سياسية – اجتماعية – اقتصادية – فنية- رياضية- مستقلة